9 JUNI 2021

Sind Attacken auf kritische IT-Infrastrukturen in der Schweiz zu leicht möglich?

Swisscom und Security-Forscher sind uneins über Risiken von öffentlichen Schweizer Daten.

Jedermann kann in der Schweiz mit wenig Vorwissen und wenig Geld Sicherheitslücken in der Schweizer Telekommunikation ausnutzen, um mit verfügbaren Informationen grossen Schaden anzurichten. Dies sagt uns ein IT-Securityforscher, der die seiner Ansicht nach gravierenden Lücken beschrieben hat. Er will anonym bleiben, nennen wir ihn Herrn Meier. Nach einem eigenen Proof of Concept (PoC) können wir bestätigen, dass die minutiöse Vorbereitung eines solchen Angriffs möglich ist.

Dabei ist auch Swisscom, wenn auch nicht als einzige Organisation, ein unfreiwilliger Helfer. Im Geiste der „responsible disclosure“ haben wir Swisscom über unsere Funde informiert, damit die Lücken nötigenfalls geschlossen werden könnten. Swisscom erklärt aber, die nachfolgenden Fakten seien bekannt, und man sehe keinen Anlass, etwas zu ändern.

Was sind die untersuchten Szenarien? Die Zerstörung einer oder mehrerer Swisscom-Leitungen, um die entsprechenden Anschlüsse tage- oder wochenlang vom Internet zu nehmen, inklusive VoIP-Telefonie. Zweitens das Anschliessen eines Netzwerksniffers für staatliche oder Wirtschaftsspionage. Drittens die Möglichkeit, Daten zu manipulieren oder „Fake News“ einzuschleusen. Zudem die Informationsbeschaffung über die ICT-Infrastruktur von geheimen militärischen Einrichtungen der Schweiz.

Um die Angriffsvorbereitungen zu starten sind eine nicht registrierte Handy-Nummer und ein Internetzugang nötig, der nicht auf den Hacker schliessen lässt.

Wie man seine Identität mit VPN, TOR et cetera erfolgversprechend verschleiert, kann man als öffentliches Wissen voraussetzen. Die SIM-Karte mit einer nicht auf den Angreifer-Namen registrierten Nummer ist – obwohl illegal – gegen einen kleinen Aufpreis in einem entsprechenden Laden oder bei einer Strassenbekanntschaft erhältlich.

Lückenhafte Authentisierung ist leicht ausnutzbar

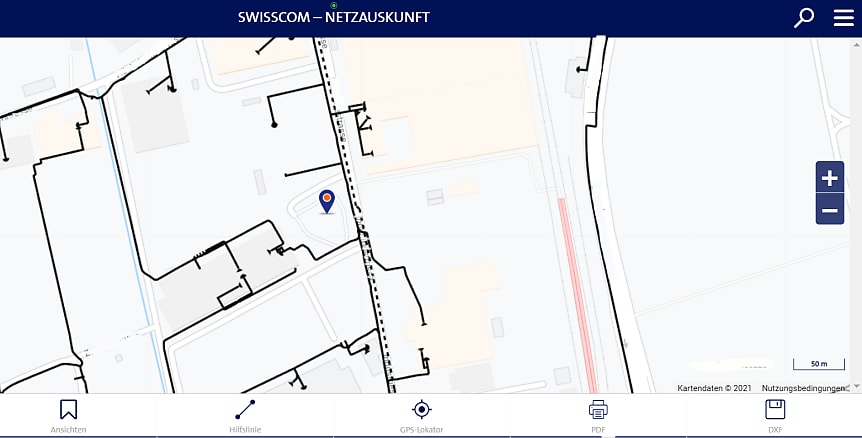

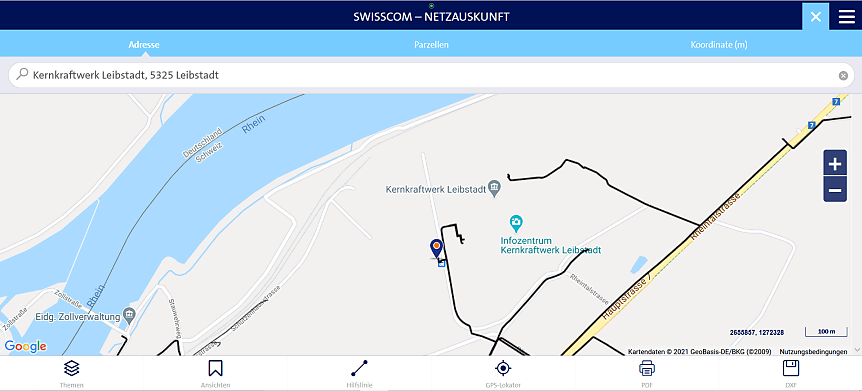

Um den Angriff anonym und remote vorzubereiten, „offeriert“ insbesondere Swisscom eine Online-Netzauskunft, die für Angriffsvorbereitungen sehr hilfreich ist. Diese Netzauskunft bietet laut Eigenwerbung „die Möglichkeit, sich kostenlos über die Lage und die Verlegungsart der Kabelleitungen von Swisscom zu informieren. Netzauskünfte werden in erster Linie von Bauunternehmen, Behörden, Architektur- und Ingenieurbüros, aber auch von Privatpersonen bezogen“, schreibt der Telco zum Service.

„In erster Linie“ ja, aber jedermann kann sich informieren, welche Kabel wo liegen und wohin sie führen. Nötig für jede Abfrage ist nur ein kostenloser Webmail-Zugang bei Swisscom, also eine @bluewin.ch-Mailadresse, die man selbst wählen kann (wir haben nicht getestet, ob hacker.anschlag@bluewin.ch einen Alert auslösen würde, aber ein unverfänglicher Name tut es auch). Für die Neuregistrierung muss man initial irgendeinen Namen, eine Postadresse und eine Telefon-Nummer angeben.

Die Postadresse verlangt Swisscom, denn die Firma sendet dem neuen Account-Inhaber per A-Post einen „Aktivierungscode“. Für die Informationsbeschaffung ist dieser jedoch irrelevant, da der Angreifer diesen Code für die „Aktivierung“ nicht abwarten muss, sondern sich sofort in die Netzauskunft der Swisscom einloggen kann.

Dass Swisscom den TOR-Browser und VPN für das Einloggen und die Informationsbeschaffung zulässt, gibt auch einem Amateur-Angreifer eine gewisse Gewähr, dass er schwer zu identifizieren sein wird.

Durch den unmittelbar möglichen Zugriff auf das „Supplier/Partner Portal“ von Swisscom sieht jedermann die exakten Positionen der in der Schweiz verlegten Kabel, ob es sich um Kupfer- oder Glasfaser-Kabel handelt, die Anzahl der verlegten Kabeltypen und auch die Abschirmung, also die Kabelschutz-Rohrtypen.

Beispiele RZ-Anbieter und AKW Leibstadt

Es ist auch online auffindbar, dass „K55“ für Rohre aus PE steht und „B“ für ein Betonrohr. Zugang zu diesen Kabeln erhält man bekanntlich entweder durch „Deckel“, oder via Verteilerkästen, wie sie überall vorhanden sind. Auch hier sind die genaue Position und Bedeutung der Verteilerkästen bei der Netzauskunft sichtbar. Swisscom bietet auch Exportmöglichkeiten für diese Daten.

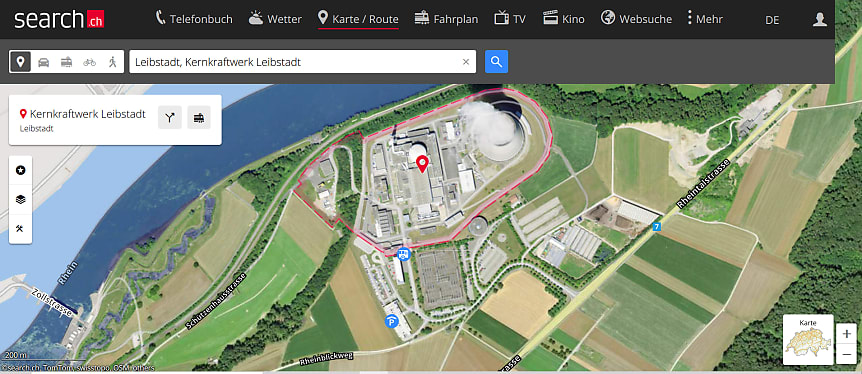

Beispiel 2: Beim Kernkraftwerk Leibstadt sind die Leitungen ebenfalls einsehbar. Man kann bei der Netzauskunft einfach den Kabeln folgen, um mögliche Angriffspunkte zu eruieren.

Mit diesen öffentlichen Quellen wäre es möglich, unterschiedliche kritische Infrastrukturen anzugreifen, allenfalls gleichzeitig. In der Folge würden die von Telefonie und Internet abgehängten Betreiber nicht nur die Behörden aufschrecken, auch Swisscom wäre mit der Situation stark herausgefordert. Mit einem zeitgleichen „Leak“ an die Medien könnte man grosse, schlecht kontrollierbare Unruhe in der Bevölkerung stiften.

„Die Schäden sind lokal begrenzt, wenn man nur einen Verteiler hochjagt“, skizziert der Experte ein Szenario. „Wenn es aber der Verteiler ist, an welchem ein Rechenzentrum hängt, sieht der Schaden schon anders aus. Da wird pro Stunde abgerechnet.“ Und er sagt weiter: „Lasse ich Verteilerschächte beim Bundeshaus, der Nationalbank und dem NDB gleichzeitig zerstören, ist der Schaden nicht nur lokal oder kurzfristig.“

Werden Geheimschutzinteressen berücksichtigt?

So ein Szenario ist theoretisch denkbar, denn die Offenherzigkeit von Swisscom in Sachen Infrastruktur beschränkt sich nicht nur auf Rechenzentren, AKW, Behördenstandorte und Firmensitze, sondern gilt auch für das Bundeshaus, die Nationalbank oder den Nachrichtendienst des Bundes.

Sogar militärische Objekte seien eingezeichnet, behauptet Experte Meier: „Die Netzauskunft berücksichtigt die Geheimschutzinteressen nicht – man findet darauf jeden geheimen militärischen Bunker!“, sagt der im militärischen Umfeld erfahrene Security-Mann.

Allerdings muss ein Angreifer zuerst wissen, wo sich diese eigentlich geheimen Gebäude befinden. Swisscom erklärt dazu auf Anfrage: „Seitens Swisscom dürfen wir nicht bestätigen, ob wir im Besitz von sensiblen Leitungsdaten der Armee sind. Was die Vertraulichkeit der publizierten Daten angeht, so berücksichtigen wir die Geheimschutzinteressen. In unserem Netzauskunftssystem sind entsprechende Leitungen gar nicht sichtbar, zum Schutz werden die Gebietsbereiche auch nicht z.B. mittels Verpixelung ‚unsichtbar‘ gemacht, da bereits dies einen Rückschluss auf kritische Bereiche geben kann, die dann mittels Google Maps (Satellit, Street View) oder vor Ort ausspioniert werden könnten.“

Diese Taktik des „Verbergens“ ist nicht neu und nicht einzigartig. Sie lässt sich mindestens bis 1844 und Edgar Allan Poes Krimi „der versteckte Brief“ zurückverfolgen: Der entscheidende Brief wird dort vom Täter nicht aufwändig versteckt, sondern liegt offen herum und wird gerade deswegen von jedermann übersehen, allerdings nicht vom Superdetektiv.

Was wir über geheime Einrichtungen gefunden haben

Es stellt sich also die Frage, wie viel militärisches Insider-Wissen oder Kenntnisse von Anwohnern über geheime Einrichtungen für einen kriminellen Angreifer nötig wären. Die Antwort: wenig.

Mit wenigen, groben Informationen und nach einer kurzen Recherche in der Netzauskunft finden sich tatsächlich mutmasslich sensible Leitungen. Darunter solche in einer Schweizer Grossstadt und einer Schlucht, die zu geheimen Einrichtungen führen könnten oder dürften (wir verzichten auf Namensnennung).

Wie? Ganz einfach: Die Netzwerkauskunft enthüllt, dass einzelne Leitungen im „Niemandsland“, beispielsweise in einem Wald enden. Weshalb? Was befindet sich dort? In der Regel Militärgebäude. Ausserdem verrät das danebenstehende Kürzel „VE“ (Vertragsende) oft, dass es sich nicht um vergessene oder ungenutzte Kabel im Nirgendwo handelt.

Swisscom erklärt auf Anfrage, ihnen seien die theoretischen Angriffsmöglichkeiten seit Jahren bekannt. Diese Form der detaillierten Informationsbeschaffung ist auch seit Jahren öffentliches Wissen, schaut man sich eine Diskussion in der „Swisscom-Community“ aus dem Jahr 2013 an.

„Dies gilt übrigens auch für die Strom-, Gas- und Wasserinfrastruktur“

Swisscom erklärt weiter, man könne dieselben Informationen nicht nur bei ihrer Netzwerkauskunft finden, sondern beispielsweise auch im Kataster der öffentlich-rechtlichen Eigentumsbeschränkungen (ÖREB-Kataster). Der Telco fügt an: „In vielen Kantonen bestehen im Weiteren bereits Leitungskatasterverordnungen, welche die Offenlegung dieser Daten regeln, dies gilt übrigens auch für die Strom-, Gas- und Wasserinfrastruktur.“

Es gibt also viele offenherzige, staatliche Informationsanbieter. Als ein Beispiel nennt Swisscom die Stadt Zürich. Ein Blick auf deren „Datenangebot“ zeigt Unterschiede und Gemeinsamkeiten: Es scheint, als würde Zürich bei der Registrierung zwischen Privat- und Geschäftskunden unterscheiden. Geprüft werden die wenigen verlangten Angaben zur Identität nicht, der neue „Privatkunde“ Zürichs erhält bloss einen „Verifizierungscode“ an eine beliebige E-Mail-Adresse gesandt und kann sich sofort einloggen.

Zwischenfazit: Obige Angriffsvorbereitungen sind leicht möglich. Dann hängt es vom Angreifer ab, zu entscheiden: Zerstörung oder Spionage?

Informationen kombinieren für Wirtschaftsspionage

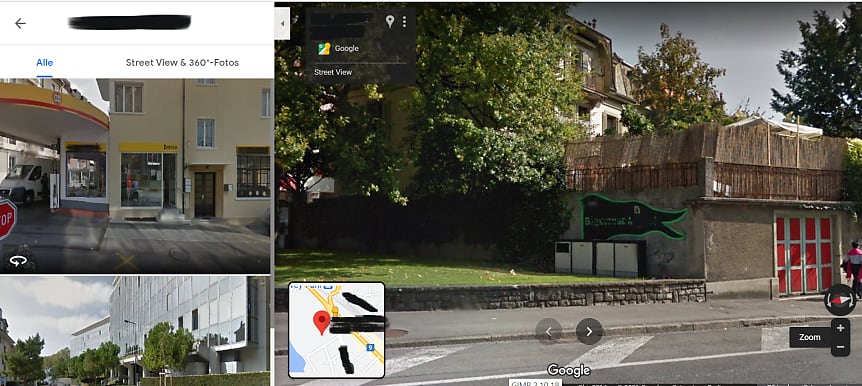

Etwas komplexer, aber gut möglich, sind die unauffällige Abhör- und Datenmanipulation beispielsweise eines Konzerns. Auch für Wirtschaftsspionage identifiziert man aus der Ferne den optimalen Angriffspunkt, indem man die Swisscom-Netzauskunft mit Informationen kombiniert, die Google Maps und Streetview bieten.

Obiger Verteiler befindet sich nahe dem Hauptsitz eines Konzerns in einer Gegend, in welcher jemand in Arbeitskleidung, der sich am Verteiler zu schaffen macht, nicht weiter auffallen würde. Dank seiner Homeoffice-Recherche irrt ein Angreifer auch nicht durch das Quartier, sondern kann sich nötigenfalls vor Ort von der Machbarkeit überzeugen und allfällige Risiken minimieren.

Statt die Infrastruktur nur zu sabotieren, ist es technisch auch möglich, einen geeigneten Schacht zu öffnen und Wirtschaftsspionage zu betreiben. Dies ist mit etwas Fachwissen auch gut machbar. „Meine kleinsten Server sind etwa so gross wie eine halbe Kreditkarte und verbrauchen praktisch keinen Strom. Mit dem Einbau eines solchen Gerätes könnte ich während Monaten den gewünschten Verkehr auf einen weiteren Server von mir umleiten, ohne dass jemand davon etwas bemerken würde“, erklärt der Security-Experte Meier die Angriffsmöglichkeit.

Das sei so, bestätigt ein unabhängiger, anerkannter Security-Experte und Dozent, der ebenfalls anonym bleiben will. Der Einfachheit halber nennen wir ihn Schlatter. „Was man heute mit Raspberry, Arduino etc. bauen kann, ist wirklich sehr klein (Arduino Board: 0.3 Watt, Raspberry: von 0.5 bis 1.2 Watt ungefähr). Das liesse sich mit externer Stromversorgung wie einem Akku o.ä. eine Weile betreiben. Bei Netzverkabelung und, wenn man etwas Zeit hat, beim Installieren, kann man eventuell auch auf eine vorhandene Stromversorgung zurückgreifen für den Dauerbetrieb. Die Quelle ist meistens nicht weit weg“, erklärt er. „Eine Remote-Connection ist heute mit 4G und bald 5G absolut kein Problem fürs ‚Abziehen‘ der Daten – das fällt dann etwaigen Network-Monitorings nicht auf, da man den Sniffer ja nicht unbedingt im Netzwerk ‚anmelden‘ will“, erläutert Experte Schlatter.

Umstritten: Verbreitung von verschlüsselter Kommunikation

Swisscom erklärt, das Risiko von erfolgreichen Abhöraktionen sei mit technischen Vorkehrungen minimiert: „Im Normalfall laufen Gespräche bei Geschäftskunden wie beim AKW-Beispiel über VoIP (Voice over IP) und sind verschlüsselt. Zudem sind Datenströme mit sensitiven Daten von den jeweiligen Nutzern meist auf verschiedenen Ebenen (Transport-Layer, Applikations-Layer) – je nach Schutzbedarf – verschlüsselt. In der Praxis ist es für einen Angreifer deutlich einfacher, über andere Methoden Zugriff auf sensible Daten bei Nutzern zu erhalten (Phishing, Malware, Social Engineering, …).“

Der unabhängige Experte Schlatter erklärt dazu: „Die Verschlüsselung von Leitungen ist so eine Sache. Die meisten Unternehmen verschlüsseln über öffentliche Netze, also ihre VPN-Verbindungen. Telefonie/VoIP ‚profitiert‘ dann einfach davon, die Kommunikation selbst ist aber nicht zwingend verschlüsselt, bzw. leider oft genug nicht. Das Thema ‚encrypt everything‘, auch in internen Netzen, ist noch nicht weit verbreitet. Und Mails werden prinzipiell offen versendet, die End-User machen hier nicht vorwärts. Was zunimmt, sind TLS-Verschlüsselung zwischen Mailservern; das wirkt beispielsweise, wenn der Unternehmens-Server dies anbietet und beispielsweise Gmail das ebenfalls nutzt. Aber ‚explizite‘ Mailverschlüsselung fristet heute ein Schattendasein.“

„Manipulation von Daten kann unbemerkt bleiben“

Zum Szenario Datenmanipulation: „Abhören“ gilt als einfacherer Angriff als das Manipulieren von Daten oder E-Mails. Bei der Manipulation bleibt der Angreifer nicht passiv, sondern ist aktiv, weshalb das Risiko einer Entdeckung auch viel grösser ist. Einerseits ist der Angreifer eine Art „Sender“ und ungebetener Gast im Netz, andererseits könnten auch die von ihm manipulierten oder injizierten Inhalte auffallen.

„Mit einem brauchbaren IDS/IPS, also einem ‚NDR – Network Detection and Response‘ mit KI-Unterstützung hat ein potenzielles Opfer bessere Chancen, Manipulationen zu erkennen. Wenn man aber nach dem Prinzip ‚intern ist vertrauenswürdig‘ agiert, können diese unbemerkt bleiben.“

Für die erfolgreiche Datenmanipulation, beziehungsweise das Einschleusen von „Fake News“ genügt Outsider-Wissen nicht mehr und der Aufwand für einen solchen Angriff ist nicht zu vernachlässigen. „Ein Angreifer muss ja wissen, was er zu welchem Zweck manipuliert/injiziert. Aufgrund der Geräte-Grösse und der Mobilfunk-Datenverbindung ist man zudem möglicherweise etwas eingeschränkt, was die Möglichkeiten einer ‚real-time Attacke‘ anbelangt“, so Schlatter.

Können Wirtschaftsspione das nötige Vorwissen über ihre Konkurrenten haben? Diese Frage kann jeder für sich beantworten.

Weitere Informationsquellen für Angriffe auf das WEF

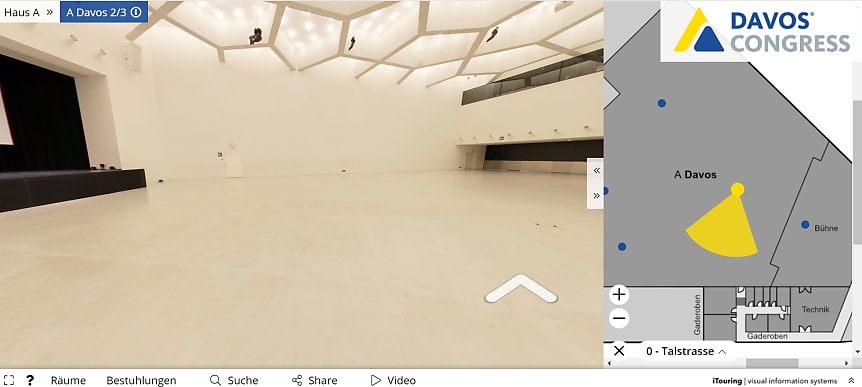

Ein weiteres Beispiel für eine bekannte Organisation ist das WEF in Davos. Der Experte zeigt auf, dass es neben Swisscom und Google weitere öffentliche Informationsquellen gibt, um Kongressteilnehmer im Hotel oder in Sitzungen zu stören oder abzuhören – die virtuellen Kongressgebäude-Touren. Auch sie bieten bei der Vorbereitung Detail-Informationen, die in Kombination mit anderen online auffindbaren Daten jede Abhöraktion stark erleichtern oder überhaupt erst ermöglichen.

Vor einiger Zeit behauptete die Gruppe Schweiz ohne Armee (GSoA), man habe den geheimen Kommandobunker des WEF „enthüllt“. Dort könnten die Security-Massnahmen seither hoch sein. Aber auch rund um Davos führen Swisscom-Leitungen ins „Nichts“, beziehungsweise zum „Vertragsende“ mitten im Wald.

„Wissen für Attacken relativ gut verfügbar“

Effektiv zu schützen sind weder Kabel noch Verteilerkästen, soweit ist das klar. Jedoch, so die beiden anerkannten Experten übereinstimmend, „sind Wissen und Technologie für derartige Aktionen relativ gut verfügbar“.

Aber muss man ein hochkarätiger Hacker sein, wie sie bei Solarwinds-Orion oder Microsoft-Exchange am Werk waren? „Nein“, antwortet Schlatter. „Diese Angriffe sehe ich nicht in der Liga von APT- und staatlich unterstützten Hacks.“

Auch er hält Angriffe via die Telco-Infrastruktur mit genügend krimineller Energie für ausführbar. Will man sich nicht als Swisscom-Techniker ausgeben, so könne man „mit etwas Social-Engineering wohl einen guten Teil der möglichen Ziele abdecken.“

Swisscom erklärt sich und das Spannungsfeld

Viel besser schützen als gegenwärtig könnte man diese Telefon- und Internet-Infrastruktur allerdings schon. Der Schutz fängt schon bei der Authentisierung an. Swisscom und andere Organisationen könnten ihr Zugriffs-, Rollen- und Rechtesystem ändern, so dass nur autorisierte Personen sensible Punkte sehen könnten, oder so dass jeder User nur „sein“ Grundstück prüfen kann, sagt unser Informant Meier. Zudem sollte der Aktivierungscode auch als solcher funktionieren. Ebenso könnte auch Google Streetview sensible Punkte entsprechend verpixeln.

Swisscom ist nach unserer mündlichen Erklärung unbeeindruckt und schreibt: „Die Authentisierung erfolgt über das Swisscom-Login oder die Angabe einer Telefonnummer. Durch diese Authentisierung haben wir grundsätzlich die Möglichkeit, die Zugriffe zu loggen und bei Bedarf reaktiv Zugänge zu sperren, beispielsweise bei übermässig vielen Zugriffen. Auch kann über die MSISDN der Inhaber der Nummer ermittelt werden. Natürlich ist es nicht ausgeschlossen, dass sich jemand z.B. durch die Entwendung und Nutzung eines Dritthandys widerrechtlich Zugriff auf die Daten verschafft. Hier zeigt sich ein Spannungsfeld, welches sich in vielen Bereichen der Digitalisierung präsentiert, jenes zwischen einem nutzerfreundlichen Zugang auf Daten und allfälligen Security-Risiken. Dieses Risiko lässt sich aber auch nicht mit einem postalen Versand eines Zugriffscodes ausschliessen.“ Wie lange die Zugriffe auch geloggt werden, also ob ein Hacker mit ein bisschen Geduld auch keine Logfile-Spuren hinterlässt, ist unklar.

Leider ist allerdings die MSISDN möglicherweise nicht sicher. Eine kurze Google-Recherche ergibt vielversprechend wirkende Manipulationsmöglichkeiten, die spätestens 2015 an Security-Kongressen vorgestellt und diskutiert wurden, ergo auch ausländischen Geheimdiensten, Wirtschaftsspionen oder Terroristen bekannt sein dürften.

Es gilt als Binsenwahrheit, dass Security aus der „heiligen Dreifaltigkeit“ von Technologien, Prozessen und Menschen besteht. Dass solche Angriffe mit grossem Schadenspotential leicht möglich sind, spricht nicht dafür, dass die Schweiz die drei Faktoren im Griff hat. Oder in den Worten des Entdeckers Meier: „Der Swisscom ist nicht bewusst, was ein Ausfall des Internets für den Nachrichtendienst des Bundes über mehrere Tage bedeutet. Dies gilt auch bei Ausfällen bei anderen Institutionen. Vom Ausnutzen oder Einspeisen von Informationen ganz zu schweigen.“

Swisscom zeigt sich überzeugt: „Generell sind die Telefonleitungen eher ungeeignet für terroristische oder kriminelle Anschläge, zumal die Schäden vergleichsweise klein und lokal begrenzt sind. Grosse Infrastruktureinrichtungen, mit deren Zerstörung grosse Schäden verursacht werden können, lassen sich leicht aus anderen Quellen ermitteln.“

Damit stellt sich die Frage: Ist diese Risikoanalyse korrekt? Wie gross ist der Nutzen der Offenherzigkeit von Swisscom und staatlichen Organisationen im Vergleich zu den Risiken tatsächlich?

Die Realität wird es zeigen. „Angriff auf das Strom- und Glasfasernetz der Stadtwerke in München“, hiess es kürzlich in deutschen Schlagzeilen. Ein mutmasslicher Brandanschlag soll zu einem Stromausfall bei 20’000 Haushalten geführt haben. Nun prüft die Polizei ein Bekennerschreiben von Linksradikalen, in welchem weitere Anschläge auf die Infrastruktur angekündigt werden.

Quelle: Inside-IT,